Izsiljevalski virusi – kaj smo se naučili do sedaj?

Redki so posamezniki, ki se v pričakovanju sredine leta 2016 še niso pobližje spoznali z nevarnostjo, ki jo za naše elektronsko dokumentacijo pomenijo izsiljevalski virusi. Poznamo jih že dalj časa, svoj preporod so doživeli leta 2012 z Ukash ali policijskim virusom, ter nato leta 2014 s pojavom izsiljevalskih virusov, ki zašifrirajo datoteke. Od takrat dalje se nevarnost okužbe eksponentno povečuje.

Samo v letošnjem marcu smo na SI-CERT obravnavali več kot 300 prijav okužbe z eno od različic virusa: okuženi so bil vsi; mestne občine, knjižnice, kulturne ustanove in številna slovenska podjetja ter posamezniki. Sklepamo lahko, da število prijavljenih okužb predstavlja samo vrh ledene gore.

Kako se lahko okužite z izsiljevalskim virusom? Izsiljevalski virusi se večinoma širijo prek okuženih priponk v elektronski pošti. Ob odprtju okužene priponke se zažene virus, ki zašifrira vse dokumente na našem računalniku. Če nimate varnostne kopije dokumentov, boste za njihovo povrnitev morali plačati izsiljevalcem od petsto do nekaj tisoč EUR. Plačati morate v bitcoinih (kar je že samo po sebi dovolj zakomplicirano), nakar vam po nam znanih informacijah ključ za dešifriranje res pošljejo, vendar ta ne deluje vedno tako, kot bi moral.

Izsiljevalski virusi kot storitev na črnem trgu

Izsiljevalski virusi so največja grožnja za spletne uporabnike v letu 2016, po drugi strani pa največji vir zaslužka za spletne kriminalce. Samo tako lahko rečemo tem razpošiljavcev virusov, ki s hekerji (ki v splošni javnost uživajo nekakšen sloves računalniških genijev) nimajo prav veliko skupnega.

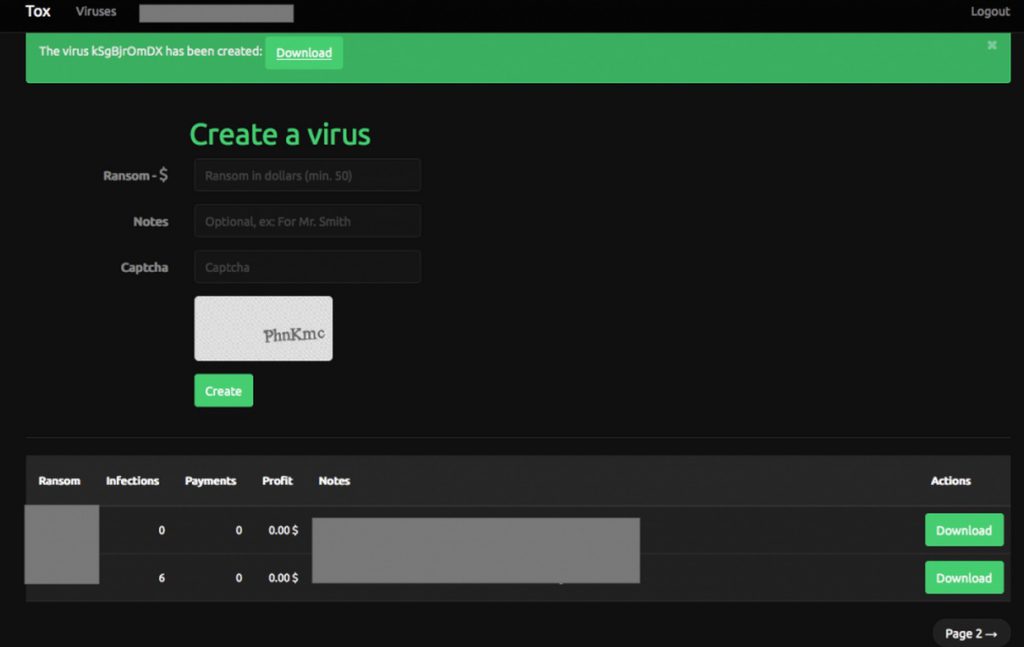

Svet spletnega kriminala je raznoroden in deluje po svojih pravilih, ki še najbolj spominjajo na pravila prostega trga. Poglejmo pobližje. Heker napiše kodo izsiljevalskega virusa in ga na črnem trgu prodaja naprej ‘podjetjem’, ki se ukvarjajo z razpošiljanjem virusa. Ta ‘podjetja’ poleg virusa ponujajo spremljevalne storitve: mailing liste (ogromne baze elektronskih naslovov) in več različnih paketov razpošiljanja. Kriminalec v njihovi široki ponudbi samo izbere vrsto virusa, količino e-mail naslovov, ki jim želijo poslati okuženo priponko, obliko sporočila, ime priponke, se odloči, ali želi imeti tudi tehnično podpore za okužene uporabnike ali ne … ‘Podjetje’ v zameno zahteva odstotek dobička in posel lahko začne teči.

V tujini se je za tako obliko razpošiljanja že uveljavil izraz MaaS ali ‘malware as a service’(v prevodu ‘izsiljevalski virus kot storitev’). S takšnim načinom ‘poslovanja’ so stroški izdelave in razpošiljanja virusov optimizirani in dostopni marsikomu, ki ne rabi več poznati niti osnov programiranja. Ne gre pričakovati, da bi podobni napadi v bližnji prihodnosti ponehali in skrajni čas je, da nehamo odpirati priponke, če ne vemo, zakaj smo jih dobili.

Sploh lahko še pravočasno prepoznamo nevarno priponko?

Kriminalci si izmišljajo vedno nove načine, s katerimi uporabnike zavedejo k prenosu okužene priponke. Do sedaj smo opozarjali na priponke neznanih pošiljateljev, a kot se je izkazalo pozneje, je bilo pravilo preveč preprosto, saj za razpošiljanje uporabljajo vse bolj inovativne načine.

- Ponaredijo naslovnika, da je videti, kot da vam je sporočilo poslal znanec ali celo družinski član (primer).

- Virus zamaskirajo v sporočilo o neplačanem računu. Poleg priložijo priponko, ki naj bi vsebovala račun, v resnici pa je virus (primer).

- Vedeli smo, da virus pošljejo v obliki zamaskirane izvršilne datoteke tipa .exe, .vbs ali .js. Po novem se boste okužili tudi z navadno MS Office (Excel, Word ipd.) priponko. Trik je v makrih, če jih ob odprtju datoteke omogočite ali pa imate že predhodno nastavljene tako, da se ob odprtju zaženejo, bodo na vaš računalnik naložili virus. Primer okužene Wordove datoteke. Preverite, kakšno nastavitev makrov uporabljate, navodila so na tej povezavi.

Opozorilne znake, da gre za škodljivo datoteko, težko strnemo v nekaj pravil. Še vedno velja, da so kriminalci vedno en korak pred nami in verjetno imajo za nas v bližnji prihodnost pripravljenih še več inovativnih pristopov. V mislih imejte preprosto pravilo: ‘Če ne vem, zakaj sem dobil pošto, nikoli ne odpiram priponk, niti ne klikam na povezave‘.

Okužili se boste tudi, če po spletu brskate z zastarelo različico brskalnika, nevarne so čisto običajne spletne strani. Npr. spletna trgovina, kjer nakupuje vaša sodelavka, ali spletna stran vrtca, ki ga obiskujejo vaši otroci. To imenujemo okužba v mimohodu, saj dejansko ne rabite ničesar prenesti na svoj računalnik, dovolj je že sam obisk spletne strani. Več o tej vrsti okužbe lahko preberete v enem izmed prejšnjih člankov.

Dobra novica za žrtve kripto virusa Tesla

TeslaCrypt je z vsemi svojimi različicami najverjetneje najbolj razširjen virus med slovenskimi uporabniki. Za žrtve TeslaCrypt 2.0, ki je zašifrirane datoteke označil s končnicami.ezz, .exx, .xyz, .zzz, .aaa, .abc, .ccc ali .vvv., smo že konec lanskega leta objavili postopek za odšifriranje.

V maju pa so nas presenetili sami avtorji virusa, ki so izdali orodje za dekripcijo zašifriranih datotek. Če ste bili sami žrtev TeslaCrypt 3 ali TeslaCrypt 4, si lahko sedaj odšifrirate datoteke, samo sledite tem navodilom. Ob tem se samo od sebe poraja vprašanje: kaj imajo s tako ‘prijazno gesto’ za bregom in kaj nam pripravljajo v prihodnosti?

Redko se zgodi, da strokovnjaki v kodi virusa odkrijejo napako in na podlagi tega najdejo ključ za odšifriranje, še redkeje pa da avtorji to sami objavijo. Primer s TeslaCrypt različicami je zato izjema. Tudi v primeru, ko se najde rešitev za zašifrirane datoteke, se to zgodi z vsaj nekajmesečnim zamikom. Si lahko predstavljate, da ves ta čas nimate dostopa do svojih dokumentov? Čakanje na strokovnjake, da izdelajo program dekripcije, ni ustrezna rešitev, niti nekaj, na kar bi lahko v vsakem primeru računali.

Zgodi se lahko tudi najboljšim

Če ne drugo, smo se ob poplavi zašifriranih dokumentov na lastni koži naučili, da se lahko to zgodi vsakemu. Po zaslugi teh okužb so številna slovenska podjetja in organizacije spoznale pomembnost ozaveščanja svojih zaposlenih. Ob navalu okužb pa se nam je porodila še ena, večja skrb. Izsiljevalski virusi žrtev okužbe opozorijo nase, koliko pa nas ima na naših računalnikih razne trojance, pa niti ne vemo zanje?

Pozabite na kazenski pregon, raje naredite varnostno kopijo!

Za razpošiljanje virusa kriminalci uporabijo svoje omrežje okuženih računalnikov, odkupnino pa žrtve plačujejo v BitCoinih (BTC), ki so kriptirana valuta in zaradi tega neizsledljiva. Zgodilo se je že, da so avtorji virusa v kodi pustili kakšno sled, ta je kazala proti vzhodu, v kakšno izmed bivših sovjetskih republik. A v takih primerih je morebitni mednarodni policijski pregon dolgotrajen in odvisen od sodelovanja s tamkajšnjimi oblastmi.

Na protivirusne programe se ne morete zanesti. Virus na naš računalnik pride v obliki zmaličene kode, ki je program ne znana kot škodljivo, obenem pa taki kodi kot uporabniki sami dovolimo zagon, ko v e-pošti odpremo zlonamerno priponko. Na trgu so se začela pojavljati orodja različnih proizvajalcev programske opreme, ki naj bi kriptoviruse prepoznala po njihovem delovanju in ne vsebini,ki je nedoločljiva. Nekaj od teh programov je tudi zastonj in ne vidimo razloga, zakaj jih ne bi uporabili, npr. FoolishIT CryptoPrevent, EasySync CryptoMonitor in MalwareBytes AntiRansomware.

Zanesete se lahko samo še na pravilno izdelano varnostno kopijo dokumentov. Kopijo podatkov ustvarite na zunanji disk ali USB ključ, ki ju po končanem kopiranju varno spravite nekje zunaj računalnika. Če recimo disk ostane priklopljen, virus zašifrira tudi podatke na njem in s takšno varnostno kopijo si ne moremo pomagati. Drugi način je shranjevanje v oblaku: datoteke v oblaku virus sicer ravno tako zašifrira, a jih lahko uporabnik sam povrne v stanje večinoma za 30 dni nazaj. Na voljo je tudi več specializiranih programov za izdelavo varnostnih kopij.

V poslovnih okoljih je centralizirana izdelava varnostnih kopij nujna. Če te še nimate, čim prej poskrbite za to preko lastnega IT oddelka ali poiščite kompetentnega zunanjega izvajalca! Na omrežnih diskih lahko datoteke razdelite na arhivske in delovne, za prve prepoveste spremembe, druge pa po dokončanju (ko se recimo pogodba dokončno uskladi), premaknete v tak zaščiten arhiv.

Kopije poskušajte izdelovati sproti, ko ustvarjajte nove vsebine (dokumenti, fotografije).

Komentarji / 0