Širjenje Petya/Petrwrap izsiljevalskega virusa

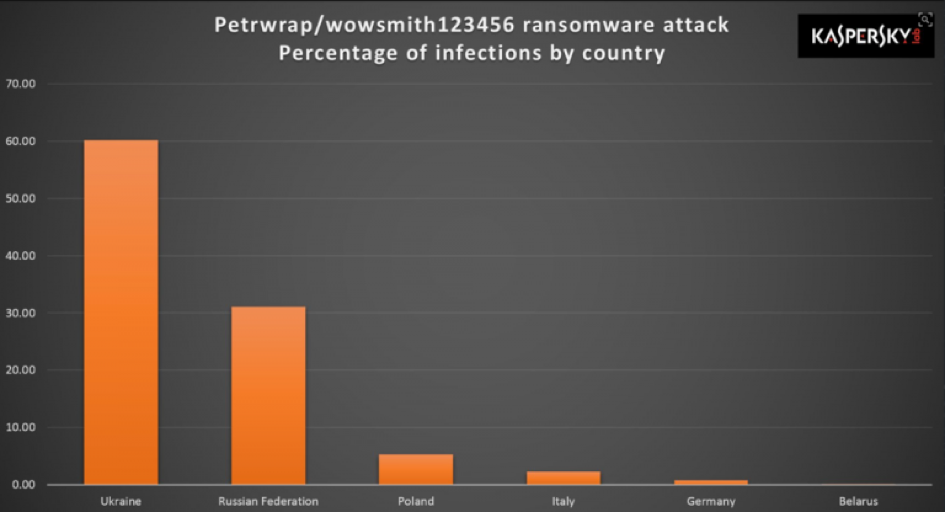

Na nacionalnem odzivnem centru SI-CERT smo bili včeraj, 27. junija 2017, obveščeni o izredno hitrem širjenju izsiljevalskega virusa Petya oz. Petrwrap, ki je prizadel uporabnike v več državah, predvsem v Ukrajini, Rusiji in na Poljskem. V Sloveniji smo danes, do 11. ure, prejeli eno prijavo o okužbi v slovenskem podjetju.

Virus se širi tudi po posodobljenih sistemih

Izsiljevalski virus vsebuje funkcionalnost t.i. črva, ki se lahko samodejno širi po omrežju. Virus se širi prek ranljivosti v Windows sistemih, za katere je Microsoft marca letos že izdal popravke, in ki jih je za svoje širjenje izkoriščal tudi virus WannaCry.

Tokratni virus se poleg izkoriščanja omenjene Windows ranljivosti, širi tudi prek elektronske pošte z okuženimi priponkami ter v lokalnem omrežju z uporabo funkcionalnosti WMIC/PsExec. Če ima okužen računalnik pravice tudi na drugih računalnikih v omrežju, virus zašifrira datoteke tudi tam, čeprav so računalniki redno posodobljeni.

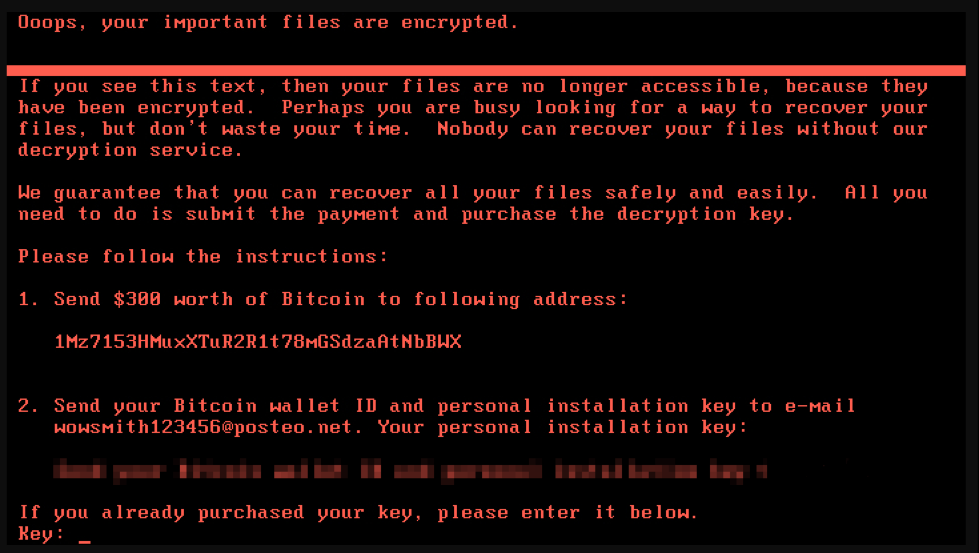

Po okužbi virus zašifrira uporabniške datoteke, prav tako pa tudi spremeni zagonski del diska, s čimer onemogoči normalni zagon sistema. Za vzpostavitev sistema v normalno stanje zahteva odkupnino v vrednosti 300 dolarjev v kriptovaluti Bitcoin. Elektronski naslov, kamor naj bi žrtve poslale potrdilo o plačilu odkupnine, na podlagi katere bi prejele ključ za odšifriranje, je blokiran, tako da je proces odkupa šifrirnega ključa trenutno povsem onemogočen.

Postopek v primeru okužbe

Če ste žrtev tega izsiljevalskega virusa, sistem na novo postavite iz varnostnih kopij. V primeru, da varnostnih kopij nimate, kontaktirajte nacionalni center SI-CERT na elektronski naslov cert@cert.si. Plačilo odkupnine trenutno ni smiselno, saj je elektronski naslov napadalca že blokiran. Po nekaterih informacijah naj bi okužba vsebovala tudi modul za krajo gesel in drugih avtentikacijskih podatkov, tako da žrtvam okužbe svetujemo preventivno menjavo vseh gesel, ki bi lahko bila odtujena.

Na spletu je sicer najti informacije, da se zagon virusa lahko ustavi s kreiranjem datoteke c:\Windows\perfc, vendar jih na SI-CERT trenutno ne moremo z gotovostjo potrditi in ta ukrep še preverjamo.